Foi divulgada por um pesquisador de segurança, na data de 27/08/2018, uma vulnerabilidade 0day no Windows que permite um usuário local ou algum programa malicioso a obter privilégios na máquina alvo.

A vulnerabilidade trata-se de um problema de escalonamento de privilégios que reside no task scheduler do Windows e ocorre devido a erros no tratamento de sistemas ALPC (Advanced Local Procedure Call).

O 0day já foi confirmado atuando em sistemas Windows 10 64 bits “full-patched”.

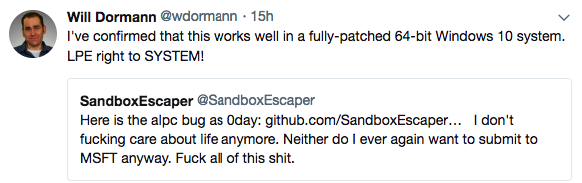

Veja abaixo as manifestações no Twitter de pessoas ligadas à comunidade de cybersecurity e algumas com links comprobatórios da vulnerabilidade. A 0day pode ser vista no perfil @SandboxEscaper, pesquisador que descobriu a vulnerabilidade, onde também contém um link com a PoC.

A 0day pode ser vista no perfil @SandboxEscaper no Twitter onde também contém um link com a PoC.

Will Dormann, analista do CERT verificou e confirmou o bug e postou também em seu twitter:

Acessando este link vocês podem ter acesso à comunicado escrito pelo CERT, onde ele aponta que o 0day, se explorado, pode permitir que usuários locais obtenham privilégios elevados, conforme explicado no início deste artigo.

Como a interface ALPC é um local system, o impacto da vulnerabilidade é limitado com um score CVSS de 6,4 a 6,8, mas com o PoC lançada pelo pesquisador e divulgado na comunidade, é importante considerar que poderia auxiliar desenvolvedores de malwares a explorar usuários do Windows.

Pelo que temos pesquisado, o 0day não foi divulgado para a Microsoft, deixando todos usuários vulneráveis a ameaça até a liberação do path pela empresa. Provavelmente a Microsoft só deve lançar uma correção para a vulnerabilidade no chamado Patch Tuesday, que ocorrerá para 11 de setembro.

Nosso laboratório de ameaças irá acompanhar as publicações e manifestações da Microsoft em relação ao caso e enviaremos notificações aos clientes relativos à correções e possíveis impactos.

Por: Adriano Ribeiro, Especialista de SI e Líder de Serviços de Cybersegurança na LDC

Fontes: The hacker news e Cert

Considerações num mundo de múltiplas nuvens

Ler Notícia 21/03/2019Mantenha sua rede corporativa funcionando

Ler Notícia 15/03/2019Vazamento expõe dados de 36 mil clientes da Unick Forex

Ler Notícia 06/03/2019Cloud computing: saiba porque as Pequenas e Médias Empresas devem priorizar esta tecnologia

Ler Notícia 26/02/2019Usando a AI avançada para permanecer à frente dos cibercriminosos

Ler Notícia